Codesys V3 SDK 中的高危漏洞报告

关键要点

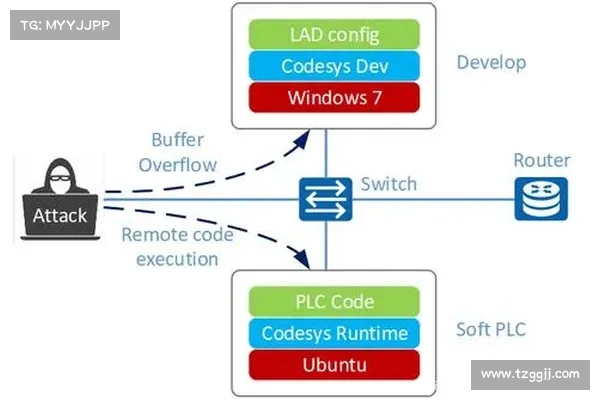

微软研究团队发现 Codesys V3 软件开发工具包 (SDK) 中有 15 个高危漏洞,可能导致远程代码执行RCE和拒绝服务DoS攻击。这些漏洞影响所有版本的 Codesys V3,特别是 34190 之前的版本。攻击者可以利用这些漏洞对工业控制系统造成严重威胁,包括关闭电力设施、干扰操作和窃取重要信息。用户需要尽快应用安全更新,并推荐将设备固件升级到 35190 或更高版本。微软威胁研究团队于周四报告,在 Codesys V3 软件开发工具包 (SDK) 中发现了 15 个高危漏洞,这些漏洞可能危及运营技术基础设施,允许攻击者进行远程代码执行RCE和拒绝服务DoS攻击。

在8月10日的博客文章中,微软研究人员指出,这些漏洞影响所有在 34190 之前的 Codesys V3 版本。Codesys 是广泛用于编程和工程可编程逻辑控制器PLC的软件开发环境,广泛应用于许多工业环境中。

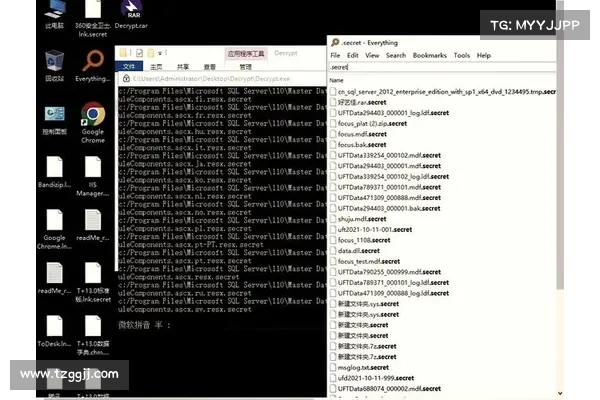

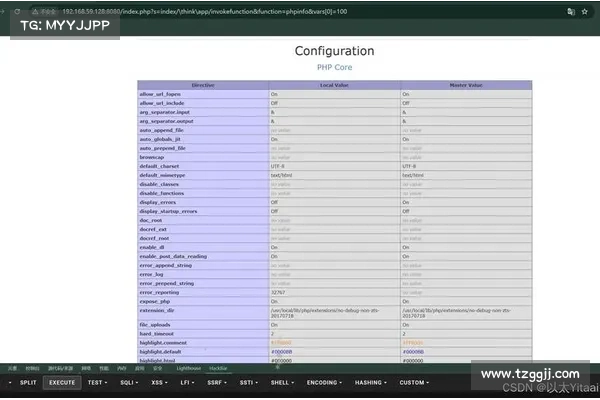

Codesys 兼容来自 500 多家制造商的约 1000 种不同设备类型,且数百万个设备使用其实现国际电工委员会 6111313 标准。微软的研究人员表示,针对使用存在漏洞的 Codesys 版本的设备发起 DoS 攻击,攻击者可能导致电厂关闭,而 RCE 攻击可能为设备创建后门,使得攻击者能够干扰操作、使 PLC 以不寻常的方式运行或窃取关键信息。然而,利用这些漏洞需要用户认证以及对 Codesys V3 专有协议和该协议使用的不同服务结构的深入了解。

微软研究人员表示,他们于 2022 年 9 月向 Codesys 报告了这些发现,并与其密切合作以确保漏洞得到修复。微软同时敦促 Codesys 用户尽快应用安全更新,并建议安全团队将设备固件更新到 35190 或更高版本。

Codesys 漏洞可能引发间谍风险

Qualys 的漏洞和威胁研究经理 Saeed Abbasi 指出,Codesys V3 SDK 中的漏洞可能会扰乱操作、加剧供应链紧张并损害组织声誉。他表示,尤其当关键行业受到影响时,财务损失可能会加剧。除了直接损害外,还存在迫在眉睫的间谍风险,攻击者可能会提取敏感数据。

“工业系统漏洞可以吸引寻求战略优势的高级对手。”Abbasi 说道。“除了明显的干扰外,还存在进行长期情报收集的隐性风险。一次针对性的攻击可能会波及相关系统,而公开这些缺陷可能会扩大潜在的网络威胁范围。”

Viakoo Labs 的副总裁 John Gallagher 补充道,这些漏洞特别具有威胁性,因为它们存在于网络物理系统如工业控制中,攻击者可以利用这些漏洞造成物理损害和破坏,甚至可能导致数据盗窃。

“与传统 IT 系统不同,找到和定位易受攻击的系统对于操作和工业控制技术来说要困难得多。”Gallagher 解释道。“不幸的是,大多数 OT 和 ICS 系统在固件更新方面滞后,这使得系统面临 CoDe16 漏洞的风险非常高。”

clash是什么意思RunSafe Security 的首席执行官 Joe Saunders 表示,不幸的是,扫描工具对于检测这类漏洞的效果很差,而在漏洞被利用后再去追踪漏洞已经为时已晚,Codesys 案例正是如此。

“我们需要消除整个漏洞类别的利用,即使没有可用的补