远程代码执行漏洞警告

重点总结

安全团队被警告存在两种不同的漏洞,可能导致远程代码执行RCE。第一个漏洞CVE20247490涉及Microchip的高级软件框架,危害较大。第二个漏洞CVE202420017影响MediaTek的WiFi芯片组,安全风险也很高。建议采取具体措施以预防和缓解安全风险。上周末,安全团队收到了警告,指出芯片制造商用来开发微控制器产品的驱动程序和库中存在的两个不同漏洞,可能导致 远程代码执行 (RCE)。

第一个漏洞是CVE20247490,由卡内基梅隆大学的CERT协调中心在9月19日报告,评级为关键的95级,涉及所有公开可用的Microchip高级软件框架ASF代码库的示例。

芯片设计师使用来自Microchip ASF的免费的开源代码库,以简化微控制器的使用。ASF被广泛用于评估、原型设计、设计和生产。

CERT指出,这个漏洞使得一个特别构造的 DHCP请求可以导致栈溢出,从而可能导致RCE。由于这个漏洞存在于以IoT为中心的代码中,CERT补充说它可能在许多实际场景中出现。

clash是什么意思约翰班贝克John Bambenek,Bambenek Consulting的总裁表示:“除了这个漏洞允许远程代码执行之外,真正的问题在于ASF是开源的,并且在无数产品中使用,没有简单的方法让研究人员列出所有受影响的产品。”

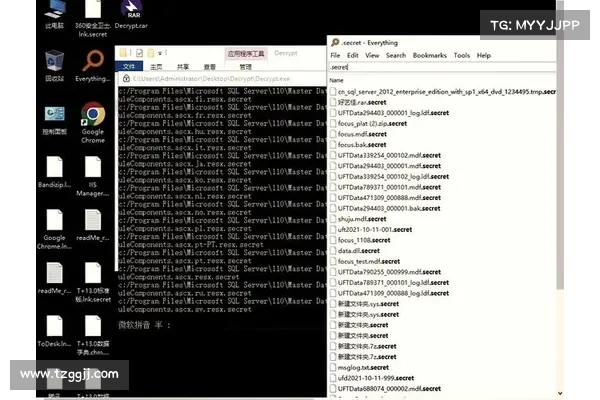

另一方面,班贝克提到DHCP中的缺陷意味着安全专家有了一个检查的起点。他建议各团队应确保所有设备记录并监控它们的DHCP和系统日志,以查找崩溃的情况。任何超出正常DHCP客户端请求的DHCP流量,也应是猎杀团队调查的良好起点。

“这提醒我们,DHCP是大多数网络的软肋,而如果没有对网络上内容的严格控制,网络攻击的方式将没有尽头。”班贝克说道。

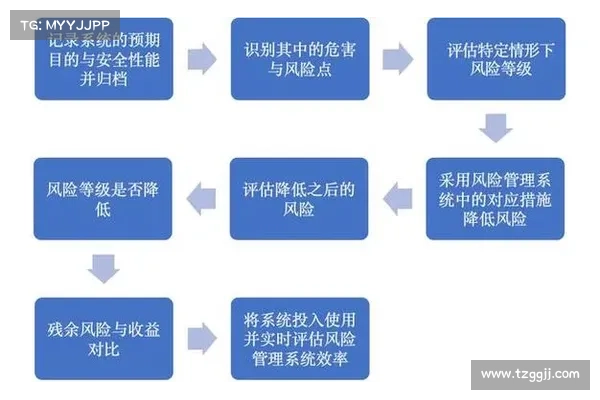

Viakoo Labs的副总裁约翰加拉赫John Gallagher建议安全团队采取三项步骤:

部署面向IoT的资产和应用发现工具,确保有准确的资产清单。确保所有IoT/OT设备处于VLAN分段网络中,以防止横向移动。与采购部门合作,确保设备制造商能够提供修复该漏洞的补丁。MediaTek WiFi芯片组中的 98漏洞

加拉赫还补充,安全团队应优先处理第二个漏洞CVE202420017,这是一个关键的98级漏洞,9月19日发布于SonicWall Capture Labs博客,影响MediaTek的WiFi芯片组。

SonicWall的研究人员表示,这些软件驱动程序和库目前在各个厂商的芯片组中广泛使用,包括Ubiquiti、小米和Netgear。受影响版本包括MediaTek SDK 7401及更早版本,以及OpenWrt 1907和2102。

“这些漏洞在某种意义上是相似的,因为许多设备制造商